Por tanto, ISO 31000 tiene por objeto proporcionar un paradigma universalmente reconocido por los profesionales y las organizaciones que emplean procesos de gestión de riesgos para sustituir a la miríada de las actuales normas, métodos y paradigmas que difieren entre industrias, temas y regiones.

En la actualidad, la familia ISO 31000 incluye:

- ISO 31000:2018: Principios y Directrices para la implantación

- ISO/TR 31004:2013: Guía para la implementación de ISO 31000

- ISO/IEC 31010:2019: Gestión del riesgo - Técnicas de evaluación de riesgos

. ISO/FDIS 31022: Guía para la gestión de los riesgos legales

- Guía ISO 73:2009: Gestión del riesgo - Vocabulario

Todas ellas pueden ser previsualizadas parcialmente antes de su adquisición desde el enlace al publicador ISO con traducciones a otros idiomas a discrección de cada entidad nacional de normalización.

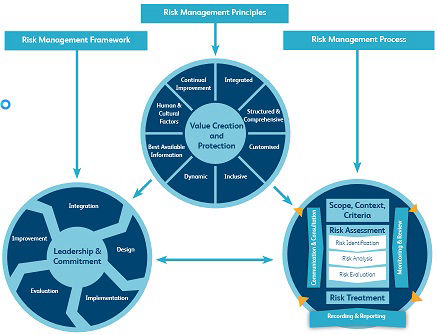

La nueva representación del proceso de gestión de riesgos en ISO 31000:2018 (edición v2) es similar al enfoque adoptado por la publicación COSO de 2004 Enterprise Risk Management - Integrated Framework (cubo COSO ERM).

ISO 31000 reconoce esta similitud al afirmar: "Aunque el proceso de gestión de riesgos a menudo se presenta como secuencial, en la práctica es iterativo" y que, queda representado en la típica figura de representación de los procesos de gestión de los riesgos, como un conjunto de pasos iterativos que se realizan de manera coordinada, pero no necesariamente en una secuencia estricta.

A grandes rasgos se refuerzo adicionalmente la idea de que los procesos de gestión de los riesgos se deben repetir de manera continua con el liderazgo determinante y directo de la alta dirección (desarrollado en el marco) y en base a unos principios fundamentales:

1. El marco y procesos deben ser personalizados y proporcionados

2. Es necesaria la participación adecuada y oportuna de las partes interesadas

3. Se requiere un enfoque estructurado e integral

4. La gestión de riesgos es una parte integral de todas las actividades de la organización

5. La gestión de riesgos anticipa, detecta, reconoce y responde a los cambios

6. La gestión de riesgos considera explícitamente cualquier limitación de la información disponible

7. Los factores humanos y culturales influyen en todos los aspectos de la gestión de riesgos

8. La gestión de riesgos se mejora continuamente a través del aprendizaje y la experiencia

El estándar ISO 31000:2009 no es susceptible de ser certificable ya que, por sí misma, no establece requisitos básicos de referencia y suficientes por sí mismos.

Por otra parte, ha sustituido otros estándares relevantes y de referencia en la gestión de los riesgos como AS/NZS 4360:2004 (referencia internacional inicial que ISO 31000 evolucionó y actualizó inicilmente en 2009) y que ha sido redenominada actualmente como AS/NZS ISO 31000.

Está disponible una guía útil de descarga directa sobre ISO 31000:2018 desarrollada por IRM (The Institute of Risk Management), AIRMIC y Alarm como documento útil para la comprensión adecuada e implantación de este estándar.

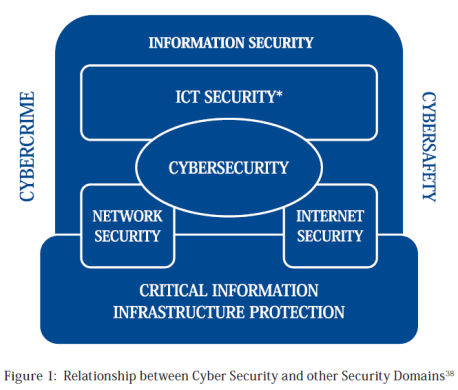

ISO 27005 sería el documento que proporciona una ayuda y referencias más directa para la definición de una metodología de análisis de riesgos que cumpla con las recomendaciones de la guía ISO 31000 al mismo tiempo que se orienta a los requisitos de norma ISO 27001.

De forma similar, BS7799-3 profundiza aunque desde una perspectiva particular como estándar británico en estos aspectos con directrices sobre evaluación de riesgos, tratamiento de riesgos, toma de decisiones por parte de la Dirección, re-evaluación de riesgos, monitorización y revisión del perfil de riesgo, riesgos de seguridad de la información en el contexto del gobierno corporativo y conformidad con otros estándares y regulaciones sobre el riesgo.

Recientemente publicada, "IWA 31:2020

Risk management — Guidelines on using ISO 31000 in management systems" que como indica en su introducción, proporciona pautas para la integración y el uso de ISO 31000 en organizaciones que han implementado uno o más estándares de sistemas de gestión ISO e IEC (MSS), o que han decidido emprender un proyecto que implementa uno o más MSS que incorporan ISO 31000. Este documento explica cómo las cláusulas de ISO 31000 se refieren a la estructura de alto nivel (HLS) para MSS.